侵入者の視点

(2023.05.31)

5月31日に、経産省より「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」が公表されました。

(https://www.meti.go.jp/press/2023/05/20230529001/20230529001.html)

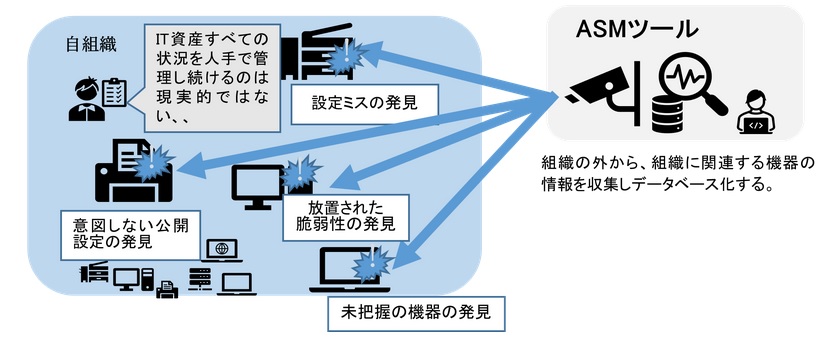

企業自らがサイバー攻撃から自社のIT資産を守るために手段として注目されている「ASM(Attack Surface Management)」について、経産省がASMの基本的な考え方や特徴、留意点などの基本情報とともに取組事例などを紹介しています。

●サイバー攻撃の現実

情報通信研究機構の分析(※1)では、2022年は12,752のIPアドレスからの約2,871 億パケットが”調査目的”のスキャンとして判定されています。1年間に1億パケット以上を送信したホスト数は665あり、それらから観測されたパケット数は約2,069億パケットでした。すなわち約5%のIPアドレスが、全体の7割以上のパケットを送信していたわけです。そのような顕著な動きをするホストの中に、サイバー攻撃の意図を持ったものがないとはいえません。

●攻撃されやすい箇所を注意する

サイバー攻撃はネットワークを介しておこなわれるため、特にその出入口の守りを固める必要があります。

一般の家庭やビルと同様、どういう箇所が危ないかを察知して、対策しておくことが求められます。

ASMといっても特殊な話ではなく、外(の侵入者)から見て、侵入しやすそうな箇所を見つけるということです。言い換えれば、泥棒の気持ちになって、眺めてみるということです。

ASMでは、(1)攻撃面の発見、(2)攻撃面の情報収集、(3)攻撃面のリスク評価、の3プロセスを用意しています。

●やさしいことを難しくとらえないこと

小難しい言葉が並んでいますが、ごく一般的な”用心”の仕方です。

出入口は何ヶ所あるか、ドアに鍵をかけているか、鍵はどのような種類か、重要な物は金庫に収めているか、金庫の番号が誰が管理しているか、など。普通の小さな会社でも、このくらいは常識的な用心をしていると思います。

ネットワークでも同様だと考えるだけです。

●サイバーな世界特有の問題

ただし、ネットワークやコンピュータの世界では、外からの攻撃動作が見えないこと、とても速いので、攻撃も一瞬であることがやっかいです。

そして、もっとやっかいなのが、それら攻撃の対象である「情報」が盗まれたことがわからない、という点にあります。現実世界では、モノが消失すれば盗難に遭ったことがすぐわかりますが、情報はコピーされるので、まったく失われません。(例外として、わざと情報を消去していく輩(やから)もいないではないですが。)

そのため、攻撃によって情報が外に流出しても、まったく気づかれないままになることが多いと言われます。

●脆弱性診断とASMの違い

よく似た言葉で「脆弱性診断」があり、同じくサイバー攻撃に対処するための手段とされています。

脆弱性診断は、あらかじめ診断する対象(ネットワークやコンピュータ)を指定して、いろいろな攻撃パターンでテストをおこない、防御できるかを確認します。

一方、ASMは対象を具体的に特定せず、インターネット上から対象企業のサーバを探し、それに対して通常のアクセスをおこなうものです。したがって、家のドアや窓を含めて、外部侵入が可能な隙間の位置や形状を確認するまでにとどまります。それでも、入口が開けっ放しであれば、すぐわかります。

脆弱性診断とASMは相補的な関係と考えてよいでしょう。

●大企業、グローバル企業には必要

広報・広告活動、イベントなどのために臨時的に用意したホームページやアンケートサイトが、その後も放置されていることが多いといわれます。当事者も忘れている、あるいは意識されていない情報資産といえます。大企業になるほど、そのような放置の危険性も増します。グローバル企業では、国ごとにサイト管理されて、すべてを把握することは難しくなります。

このような、使われなくなったサイトこそ、外部侵入者のターゲットになります。さしずめ、古い物置の裏口みたいなものでしょうか。

●調査は専門家に、しかし管理は自社で

サイバー対策は(ASMも含めて)専門業者に委託するのが常道です。しかし、その場合でも、どのような情報をどの範囲まで調査するか、その結果から次にどのような対策をおこなうか、は自社で考えなければなりません。責任者(※2)はその役割を果たす必要があります。

今回、公表されたこの文書は、ASMというものをわかりやすく解説したものとして、たいへん有用と思われます。これから警戒して、ASMを試みようとする企業も出てくるでしょう。

残念ながら、本書の文体が翻訳調ですし、事例も日本企業らしくない気がします。今後、より”和風”の事例もたくさん追記されることを期待したいものです。■

※1 NICTER 観測レポート2022 https://csl.nict.go.jp/report/NICTER_report_2022.pdf

※2 CIO(Chief Information Officer)や CISO(Chief Information Security Officer)など。

.jpg)